Oggigiorno le frodi informatiche sono sempre più frequenti e sofisticate. Vi siete mai chiesti cosa potrebbe succedere se qualcuno utilizzasse il vostro indirizzo email o un indirizzo email della vostra azienda a vostra insaputa? Potrebbe, ad esempio, inviare messaggi fuorvianti ai vostri fornitori e clienti, richiedendo informazioni sensibili o invitandoli a visitare siti internet e pagine web come avviene con il phishing.

Più del 90% delle frodi informatiche che hanno successo iniziano con un attacco di spear phishing, ovvero un attacco mirato a una compagnia o a un individuo.

Il phishing si basa sulla fiducia che il destinatario ripone nella comunicazione o nel mittente della stessa. Pensate alle email che vi arrivano dal vostro superiore o dai vostri collaboratori più stretti. Come facciamo ad essere completamente sicuri che siano loro ad inviarle? Più in generale, come facciamo ad essere sicuri che il mittente di una certe email sia veramente chi dice di essere? E’ infatti molto più semplice di quanto si pensi inviare una mail modificando il campo “Da:” con l’indirizzo che si vuole. Questa tecnica si chiama spoofing.

Vediamo allora come possiamo difenderci dall’email spoofing.

Come abbiamo visto è molto semplice modificare il campo “Da” di una mail, possiamo pensarlo come l’equivalente dell’indicazione del mittente che si scrive su una busta cartacea, ognuno può scriverci quello che vuole. Per assicuraci che una mail provenga veramente dal mittente indicato dobbiamo fare qualche controllo in più.

SPF, DKIM e DMARC

Sono le tecniche che vengono utilizzate oggi a questo scopo. Il vostro provider di posta elettronica implementa questi protocolli? E il vostro dominio è conforme a queste policy?

SPF (Sender Policy Framework) indica i server autorizzati ad inviare mail per il vostro dominio di posta. Questo limita la possibilità a malintenzionati di inviare posta per il vostro dominio.

DKIM (Domain Keys Identified Mail): l’header della mail viene firmato digitalmente. Soltanto il dominio autentico può firmare il messaggio perchè è l’unico a possedere la chiave privata del dominio. Chiunque potrà invece verificare che la firma è autentica utilizzando la chiave pubblica salvata sul DNS del dominio. Questo metodo limita ulteriormente le possibilità di inviare email non autentiche.

DMARC (Domain based message authentication, reporting and conformance): cosa ne faccio delle email non conformi? E’ quello che viene specificato in questo protocollo che prevede di indicare appunto come trattare le mail non conformi (cancellarle, metterle nello spam, inviarle comunque, ecc.). Questo protocollo permette di monitorare le attività di spoofing sul vostro dominio e di trattare flessibilmente i messaggi non conformi.

Ma cerchiamo di capire meglio di cosa si tratta.

Prima di tutto va precisato che è cura dei mittenti implementare questi protocolli. I destinatari potranno soltanto scartare le email che non sono conformi.

D’altro canto, le email autentiche che provengono da domini che implementano correttamente questi protocolli avranno una probabilità minore di finire nello spam.

Google è da sempre impegnato nella battaglia allo spoofing e allo spam in genere, dal giugno 2016 la policy DMARC per gmail è p=reject. Questo significa che qualsiasi messaggi oproveniente da gmail.com che non superi SPF e DKIM non viene recapitato. (https://dmarc.org/2015/10/global-mailbox-providers-deploying-dmarc-to-protect-users/).

Gli utenti GSuite possono implementare i protocolli SPF e DKIM utilizzando la console di amministrazione. Per gli amministratori sono inoltre disponibili le guide per i tre protocolli (SPF, DKIM, DMARC).

Vediamo ora in modo più approfondito come funzionano queste tecniche.

SPF sta per Sender Policy Framework, attraverso il suo DNS il vostro dominio dovrà informare tutta la rete di quali sono i server autorizzati ad inviare la vostra posta.

Ogni dominio per funzionare ha bisogno di un DNS, cioè di un servizio che indirizza gli utilizzatori del dominio verso i server giusti, ad esempio informa gli altri che la vostra posta debba essere recapitata al tale server, individuato dal suo indirizzo IP, oppure che il sito www.vostrodominio.com risiede sul server raggiungibile in rete all’indirizzo 65.78.234.6. E’ dunque una sorta di elenco telefonico da consultare e ogni amministratore di dominio è responsabile per le informazioni che vi sono pubblicate.

Un tipico record SPF pubblicato su un DNS può essere questo

example.com. IN TXT “v=spf1 ip4:192.0.2.0/24 ip4:198.51.100.123 a -all”

Questo record informa la rete che i server autorizzati a inviare le email per il dominio “example.com” (quindi ad es nome.congnome@example.com) sono solo quelli con gli indirizzi nella sotttorete 192.0.2.0/24 e 198.51.100.123.

Un’email inviata da un altro server verrà identificata come fraudolenta e probabilmente rinviata al mittente o etichettata come spam.

DKIM sta per DomainKeys Identified Mail questa tecnica si basa sulla firma digitale. Esattamente come accadeva per la corrispondenza cartacea, il mittente appone una firma sul messaggio che lo identifica. In questo caso però la firma non è del singolo individuo,ma del dominio.

Come fa però il destinatario a sapere che la firma è giusta e appartiene al dominio che ha inviato la mail? Anche in questo caso il dominio mittente dovrà preoccuparsi di aggiungere nel DNS un record che riporta la firma DKIM con la quale verranno firmati i messaggi.

ad es.

“v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAy+sU9iHPBgfW0ig7tty9qLQUM1bgPG/OWBXfkfW0vtsQqamGcN/BOgJRlOZDJ5ooaAZyWnqEajY9+p9t6SfjV3e+MCjic0ex9R6SMOHayIsi2…”

Il destinatario, ricevuta la mail, potrà quindi controllare che sia effettivamente firmata dal dominio che la ha inviata, controllando la firma sul DNS del dominio.

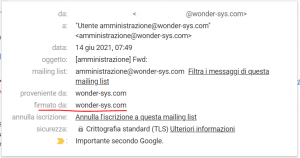

Ecco ad esempio come appare una mail correttamente firmata dal dominio su Gmail.

Attenzione! Questa tecnica non va confusa con la firma digitale che il mittente può apporre al contenuto della mail. In questo caso la firma è solo sulla busta ed è la firma del dominio, un po’ come avere delle buste con intestazione.

DMARC sta per Domain-based Message Authentication, Reporting and Conformance è un protocollo dedicato agli addetti ai lavori. Anche in questo caso l’amministratore del dominio utilizza il DNS per dare indicazione alla rete di cosa fare delle email non conformi.

In pratica nel DNS viene aggiunto un record che dice a tutti i possibili destinatari delle email provenienti nominalmente dal mio dominio se, nel caso queste non superino i controlli SPF e DKIM vadano respinte, messe nello spam o consegnate comunque al destinatario. La rigidità della politica va commisurata all’entità del fenomeno di spoofing. Per fare una valutazione, attraverso DMARC l’amministratore può chiedere che gli venga inviato un report giornaliero che contiene il conto delle email provenienti dal proprio dominio che non hanno superato i controlli.

Analizzando questo report l’amministratore sarà in grado di capire se il proprio dominio è oggetto di email spoofing, ovvero se nel mondo ci sono malintenzionati che inviano email a nome vostro. Avendo implementato questi protocolli però, l’amministratore potrà stare sereno che i destinatari non riceveranno queste email nella loro casella di posta.